您现在的位置是:主页 > news > 深圳设计人才网/seo教程自学入门教材

深圳设计人才网/seo教程自学入门教材

![]() admin2025/5/3 16:14:36【news】

admin2025/5/3 16:14:36【news】

简介深圳设计人才网,seo教程自学入门教材,做前端网站用什么软件写代码,怎么进成品网站后台域系统管理员可以使用ActiveDirectory管理中心或ActiveDirectory用户和计算机来创建与管理域用户账户。当用户使用域用户账户登录域后,便可以直接连接域内的所有计算机、访问有权访问的资源。在服务器还没有升级为域控制器之前,原来位于其本地安全数据库…

域系统管理员可以使用ActiveDirectory管理中心或Active

Directory用户和计算机来创建与管理域用户账户。当用户使用域用户账户登录域后,便可以直接连接域内的所有计算机、访问有权访问的资源。

在服务器还没有升级为域控制器之前,原来位于其本地安全数据库(SAM)内的本地帐户,会在升级成域控制器后被转移到Active Directory数据库内,而且是被放置到容器Users内,同时这台服务器的计算机账户会被放置到组织单位Domain Controllers内。其他加入域的计算机账户默认会被放置到容器Computers内。

只有在创建域内第一台控制器时,服务器原来的本地账户才会被转移到Active Directory数据库,其他域控制器原有的本地账户并不会被转移到AD数据库中,而是被删除。

一.管理域用户账户

Ⅰ.对象(Object)与属性(Attribute),容器(Container)和组织单位(Organization Units,OU)

这里介绍一些基本概念。

AD DS域内的资源是以对象的形式存在的,例如用户、计算机与打印机都是对象,而对象是通过属性来描述其特征的,也就是说,对象本身是一些属性的集合。比如添加一个对象类型(Object Class)为用户的对象(也就是用户账户),然后在这个账户里输入姓、名、登录账户、电话号码、E-mail等这些属性。

容器与对象相似,它也有自己的名称,也是一些属性的集合,不过容器内可以包含其他对象(例如用户、计算机等对象),也可以包含其他容器,而组织单位则是一个比较特殊的容器,其内除了可以包含其他对象与组织单位之外,还有组策略(Group Policy)的功能。

ADDS是以层次架构(Hierarchical)将对象、容器与组织单位等组合在一起,并将其存储到Active Directory数据库内。

Ⅱ.介绍用户登录名

①用户主名

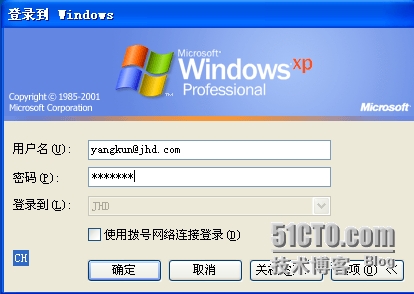

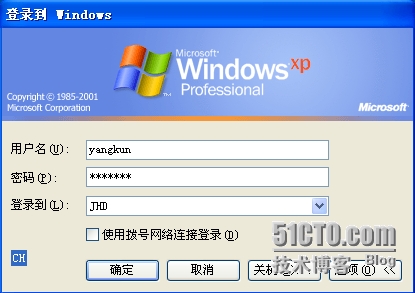

用户主名分为用户主名前缀和用户主名后缀,格式为Prefix@Suffix,例如yangkun@jhd.com,使用用户主名登录的时候,用户名输入yangkun@jhd.com,输入密码即可登录到jhd域中。用户主名可以登录到不同的域中,可以跨区域登录。

②用户登录名

用户登录时必须选择域,使用登录名,也就是用户主名的前缀

③用户登录名唯一性原则

1.全名(新建对象属性中的姓名)在创建用户账户的容器内必须唯一

2.用户主名在目录林中必须唯一

3.用户登录名在域中必须唯一

Ⅲ.用户登录方式

①用户UPN登录

UPN(UserPrincipal Name)用户主名,好吧,前面已经说过。

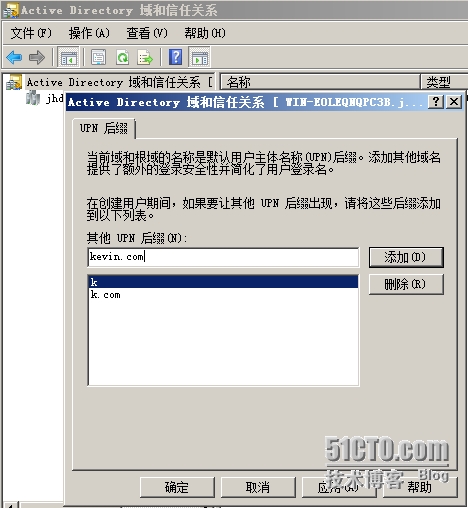

用户账户的UPN后缀默认是账户所在域的域名,但是有时用户希望能用邮箱账户登录域,而且如果域树内有较多子域的话,域名会很长,用户的UPN也会很长,用户登录也不方便。

UPN后缀其实是可以更改的,下面来说说如何创建UPN后缀。

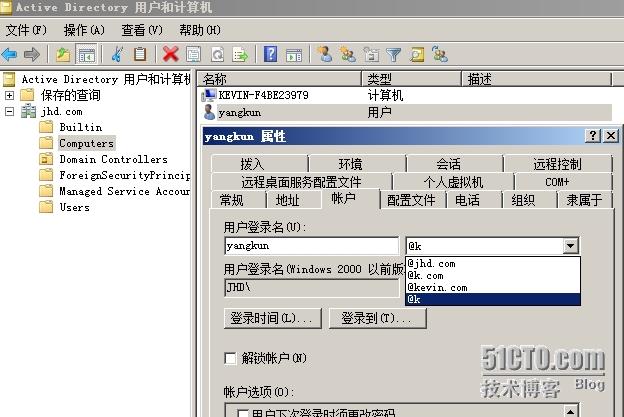

选中AD域和信任关系,点属性按钮就可以添加UPN后缀了,当然不限于.com后缀咯。

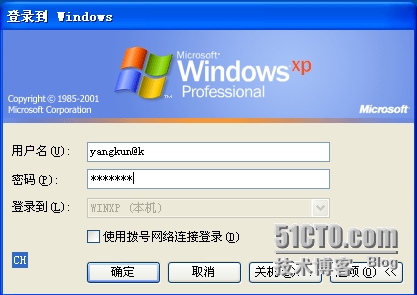

添加UPN后缀,应用之后,在用户账户里面选择UPN后缀,然后就可以登录了。

下面使用UPN登录。

②用户SamAccountName登录

这是旧格式的登录账户。Windows 2000之前版本的旧客户端需要使用这种格式登录,Windows 2000之后的版本就没所谓了。

Ⅳ.域用户账户的属性设置

关于域用户账户的一些属性设置和使用,这些在Active Directory管理中心中即可设置,那些东西就不在这里写了。

Ⅴ.一次同时添加多个用户账户

如果用图形界面来创建大量用户帐号的话,比如添加1000个帐号,想想就蛋疼。这里介绍系统内置的工具程序csvde.exe、ldifde.exe或dsadd.exe等来节省创建用户账户的时间。

额,这个得另写一篇了。

二、域组账户

如果能够善用组(Group)来管理用户账户,则必定能够减轻许多网络管理的负担。不过各种组的关系看着也很烦,慢慢消化吧。

AD DS域组可以分为以下两个类型,且它们之间可以相互切换。安全组(Security

Group)它可以被用来指定权限与权利,例如可以指定安全组对文件具备读取的权限,也可以用在与安全无关的工作上,例如可以发送电子邮件给安全组。

发布组(Distribution

Group)它是被用在与安全(权限与权利的设置等)无关的工作上,比如可以发送电子邮件给发布组,但是无法给予发布组权限与权利。

以组的使用领域(Scope)来看,域组可以分为本地域组(Domain Local Group)、全局组(Global Group)与通用组(UniversalGroup)三种。

本地域组(Domain Local

Group)

本地域组主要是被用来指派访问权限,不过只能将同一个域内的资源权限指派给本地域组,以便可以访问此域内的资源全局组(Global Group)

全局组主要用来组织用户,也就是你可以将多个即将被赋予相同权限的用户账户,加入到同一个全局组。全局组内的成员,只能够包含相同域内的用户与全局组。全局组可以访问林中任何一个域内的资源,也就是说你可以在任何一个域内设置全局组的权限,以便让此全局组具备权限来访问此域内的资源。通用组(Universal Group)

通用组可以在所有域内被设置访问权限,以便访问所有域内的资源。通用组具备通用领域的特性,其成员能够包含林中任何一个域内的用户、全局组、通用组,但是无法包含任何一个域内的本地域组。

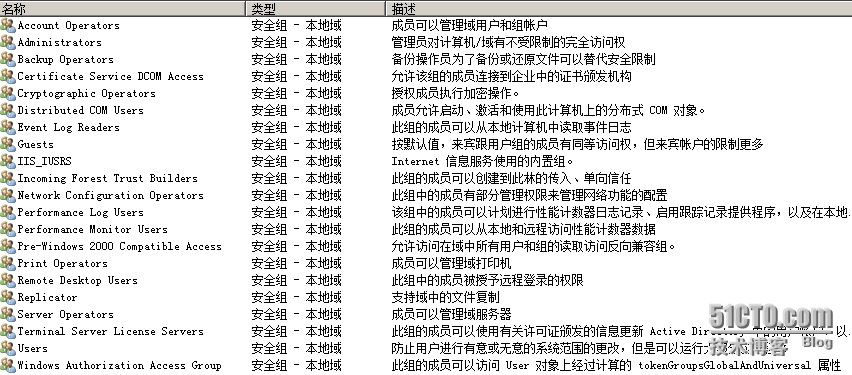

Ⅵ.AD DS内置的组内置的本地域组

这些本地域组本身已被赋予一些权利与权限,以便让其具备管理ADDS的能力。只要将用户或组账户加入到这些内置的本地域组中,这些账户也会自动具备相同的权利和权限。以下列出部分较常用的本地域组,他们位于容器Builtin内。

Account Operators,Administrator,Backup Operators,Guests,Network Configuration Operators,Performance Monitor Users,Print Operators,Remote Desktop Users,Server

Operators,Users等等,具体功能还得自己去体会。

内置的全局组

内置的全局组

ADDS内置的全局组本身并没有任何的权利和权限,但是可以将其加入到具备权利或权限的本地域组,或另外直接指派权利或权限给此全局组。这些内置全局组位于容器Users内。以下列出较常用的全局组。Domain

Admins域成员计算机会自动将此组加入到本地组Administrators内,因此Domain Admins组内的每一个成员在域内的每一台计算机上都具备系统管理员权限,此组默认的成员为域用户Administrator。

DomainComputers所有加入域的计算机都会被自动加入到此组内

DomainControllers域内所有域控制器都会被自动加入到此组内

DomainUsers域成员计算机会自动将此组加入到本地组Users内,因此Domain Users内的用户享有本地组Users所拥有的权利和权限,例如拥有允许本地登录的权利,此组默认的成员为域用户Administrator,而以后所有添加的域用户账户都自动会隶属于此Domain Users组。

DomainGuests域成员计算机会自动将此组加入到本地组Guests内,此组默认的成员为域用户账户Guest

内置的通用组

以下列出常用的内置通用组。Enterprise

Admins此组只存在于林根域,其成员有权管理林内的所有域,此组默认的成员为林根域内的用户Administrator

Schema

Admins此组只存在于林根域,其成员具备管理架构(Schema)的权利,此组默认的成员为林根域的用户Administrator

特殊组账户Everyone任何一位用户都属于这个组。若Guest账户被启用的话,则你在指派权限给Everyone时需要小心,因为若一位在你计算机内没有账户的用户通过网络来连接你的计算机时,他会被自动允许使用Guest账户来连接,此时因为guest也是隶属于Everyone组,所以他将具备Everyone所拥有的权限。

AuthenticatedUsers任何使用有效用户账户来登录的用户,都属于这个组

Interactive任何在本地登录(单击Ctrl+Alt+Del登录)的用户,都属于这个组

Network任何通过网络来登录的用户,都属于这个组

Anonymous

Logon任何未使用有效的一般用户账户来登录的用户,都隶属于此组,不过Anonymous Logon默认并不隶属于Everyone组

Dialup任何使用拨号链接方式来连接的用户,都隶属于此组

Ⅶ.组的使用准则

使用组来管理网络时,建议尽量采用一下准则,尤其是大型网络:A、G、DL、P策略

A、G、G、DL、P策略

A、G、U、DL、P策略

A、G、G、U、DL、P策略

A、G、DL、P策略

该策略就是先将用户账户(A)加入到全局组(G)、再将全局组加入到本地域组(DL)内,然后设置本地域组权限(P)。举例说明,若甲域内的用户需要访问乙域内资源的话,则由甲域的系统管理员负责在甲域创建全局组、将甲域用户账户加入到此组内;而乙域的系统管理员则负责在乙域创建本地域组、设置此组的权限,然后将甲域的全局组加入到此组内。之后由甲域的系统管理员负责维护全局组内的成员,而乙域的系统管理员则负责维护权限的设置,如此便可以将管理的负担分散。A、G、G、DL、P策略

就是先将用户账户(A)加入到全局组(G)、将此全局组加入到另一个全局组(G)、再将此全局组加入到本地域组(DL)内,然后设置本地域组权限(P).A、G、U、DL、P策略

A、G、G、U、DL、P策略

大抵是相同的思路,懒得写了。不过说起来,单域环境下,这些都是浮云。多域环境下还是得考虑考虑的。